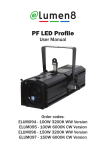

Download CROCODILE Benutzerhandbuch

Transcript