Download Benutzer Handbuch

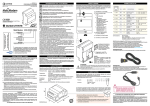

Transcript