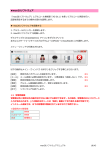

Download Benutzerverwaltung in ServerView 6.30

Transcript